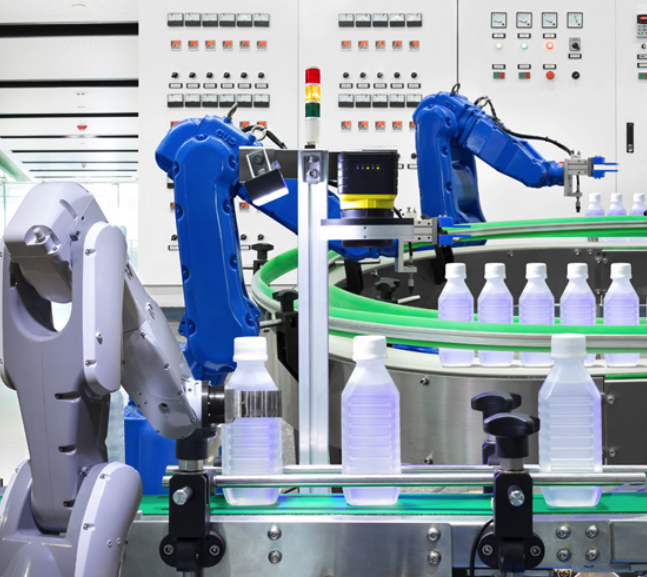

Escalando la Industria 4.0 a través de la IA y la nube híbrida

Hoy en día, empresas de cualquier tamaño pueden servirse de la IA para resolver problemas críticos y complejos, gracias a la creciente sofisticación de esta tecnología. El año pasado la inteligencia artificial jugó un papel clave en diferentes industrias. Por ejemplo, el comercio minorista recurrió a la IA para optimizar sus envíos de pedidos, reimaginar sus tiendas como centros de distribución o garantizar que la gente pudiera seguir obteniendo sus productos incluso cuando las compras físicas se paralizaron. También, es destacable cómo ha influido la IA en los sectores públicos, facilitando el abastecimiento eléctrico y previniendo futuros problemas meteorológicos, además de mejorar la construcción de elementos que no pueden fallar como: aviones, transbordadores espaciales, ventiladores, etc.

Inteligencia Artificial: ética que revoluciona

La popularización de la IA ha sido abrazada con emoción, asombro y, en ocasiones, miedo. Algunas voces influyentes incluso han expresado su preocupación sobre el potencial que tiene para ser usada de forma incorrecta, violar la privacidad de datos de las personas o eliminar empleos. Y hay un temor latente de que la IA suplante la inteligencia humana y ponga al hombre bajo su control.

Metaverso, ¿se acabó la fiesta? ¿Está el sector retail invitado?

La suma de dichas tecnologías definirá nuevos modos de conectar con el consumidor y expandir la presencia de la marca en el espacio digital. El futuro o no del Metaverso dependerá de cómo responde el consumidor a los nuevos entornos, siempre de manera complementaria al mundo físico.

Cómo el scouting impulsado por IA ayuda a un club de fútbol a ganar partidos

Como explicó Víctor Orta, director deportivo del Sevilla FC, en su conferencia durante el World Football Summit de 2023: «Nunca vamos a fichar a un jugador sólo con datos, pero tampoco lo haremos sin recurrir a ellos. Al final, el buen jugador siempre tendrá buenos datos, pero luego siempre está el ojo humano, que es el que debe evaluar todo y decidir».

Categorías de blog

Mensajes recientes

-

¿Cómo mejora la IA la eficiencia?

28 Apr 25 -

-

-

-

-

-

-

-

-

-

-

-

-

Una nube más clara y eficiente

13 Jan 25 -

-

The Power of Small

30 Dec 24 -

-

-

-

-

-

-

-

-

-

-

Más sencilla, más compleja

08 Aug 24 -

-

-

-

-

-

-

-

-

2024 HR Innovation Trends

10 May 24 -

-

-

-

-

-

-

-

-

Presentando IBM Support Insights Pro

16 Feb 24 -

-

-

-

DesPolíticas de uso de IA Generativa

19 Jan 24 -

-

-

Super (AI Powered) Pros

02 Jan 24 -

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

Ciberseguridad en redes y servicios 5G

08 Sep 23 -

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

Guía básica para el borrado de Metadatos

20 Jan 23 -

-

-

-

-

-

-

-

-

TLS Logo Delivery zUniversity

24 Oct 22 -

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-